测试体系搭建之代码扫描基础

- 2022-04-15 10:00:00

- Henry

- 转贴:

- 公众号

- 5916

前 言

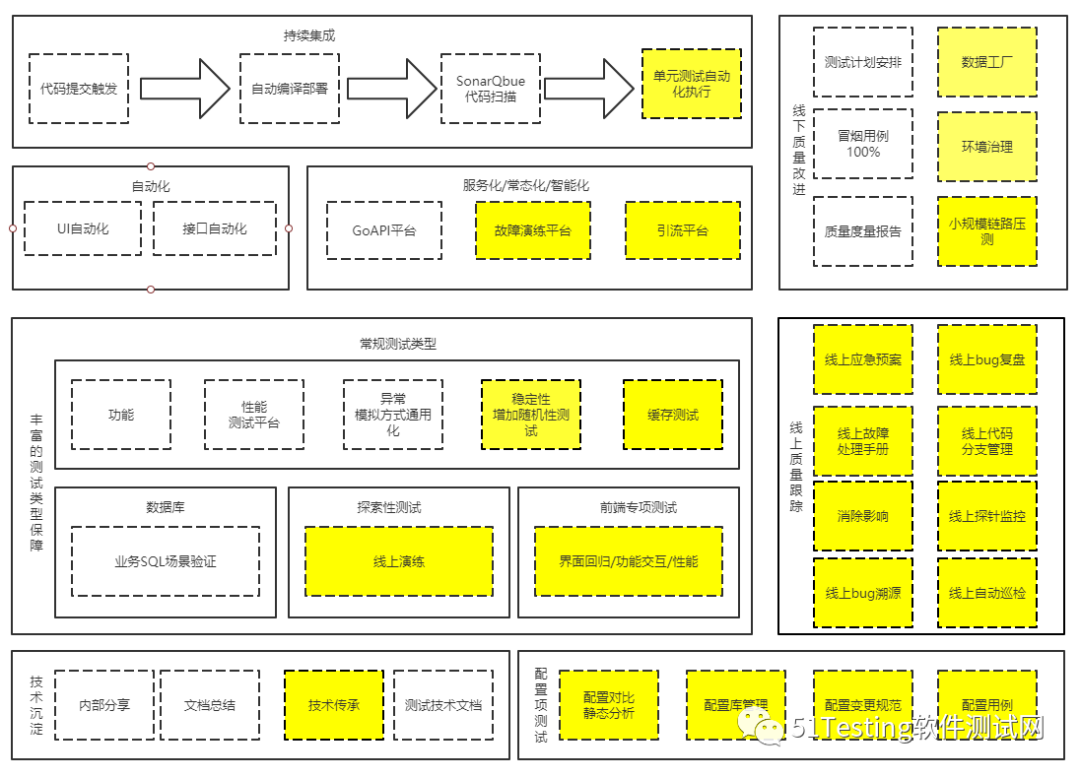

此次文章的连载,目的是笔者从自身经历出发,梳理出来的一套完整的测试体系,涵盖了功能测试、接口测试、单元测试、代码扫描、性能测试、稳定性测试、异常测试、前端测试、线上质量跟踪、线下质量改进、安全测试等各个测试环境。希望可以通过自己的文章输出,让大家对测试工作有一个更整体性的认知,也方便大家构建自身的测试体系,在测试行业上越走越好~

代码扫描的起源

静态源代码扫描是近年来软件测试过程当中,被人提及较多的软件应用安全解决方案之一,也是大厂必备考题。它是指在软件工程当中,程序员在写好源代码后,无需经过编译器编译,而直接使用一些扫描工具对其进行扫描,找出代码当中存在的一些语义缺陷、安全漏洞的解决方案。

静态扫描技术已经从90年代时候的,编码规则匹配这种由编译技术拓展过来的分析技术向程序模拟,全路径执行的方向发展。

由此,这种模拟执行相对的执行路径比动态执行更多,能够发现很多动态测试难以发现的缺陷,在源代码环节就减少bug,更快地提高测试的效率。

关于代码扫描工具,比较主流的有SonarQube、FindBugs、Alibaba Java Coding Guidelines、CheckStyle。

今天我们主要从SonarQube做一个切入,细细了解。

SonarQube大致分为idea插件版本和带有非常友好功能强大GUI的SonarQube代码质量平台,完全能满足我们的需求。

并且Sonar提供了面向gitlab、jekins、maven的无缝对接支持,是当下最活跃热门的代码质量扫描工具。

SonarQube的优势

个人使用之后认为,sonarQube的优势如下(相比于阿里编码规约这种市面上常见类似软件):更加优秀的图形化界面基本上通过界面就可以对自己项目的代码状况一目了然。

可以查询出其它软件难以定位到的问题。

比如:

- 可能导致空指针异常的问题 (对象在进行使用前没有加空的判断);

- 可能导致内存泄漏的问题,在try catch块里面,直接使用e.printStackTrace()将堆栈信息打印到内存;

- 可能导致的漏洞,成员变量使用public定义。

支持Java、C#、C/C++、PL/SQL、Cobol、 JavaScrip、Groovy等等二十几种编程语言的代码质量管理与检测。

Sonar(SonarQube)是一个开源平台,用于管理源代码的质量,开源意味着可信赖,安全可靠,不需要担心代码泄露的风险。

SonarQube的检测维度

- 复杂度维度检测

如果复杂度过高将难以改变,这会使得开发人员 难以理解它们, 且如果没有自动化的单元测试,对于程序中的任何组件的改变都将可能导致需要全面的回归测试。

- 重复性代码检测

重复显然程序中包含大量复制粘贴的代码是质量低下的,Sonar可以展示 源码中重复严重的地方。

- 代码规范

- 自定义规则编写

- 代码注释检查

注释不足或者过多没有注释将使代码可读性变差,特别是当不可避免地出现人员变动时,程序的可读性将大幅下降。

- 单元测试结果展示

- 循环嵌套代码检测

糟糕的设计通过Sonar可以找出循环,展示包与包、类与类之间的相互依赖关系,可以检测自定义的架构规则。

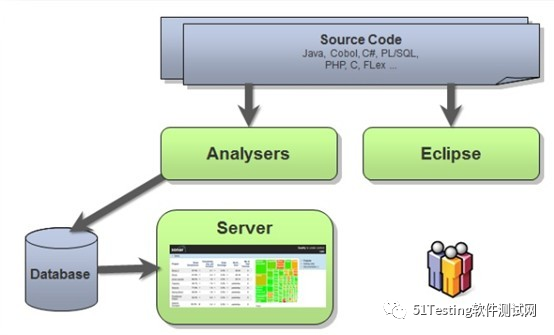

SonarQube架构

SonarQube架构图

- SonarQube服务器

主要包括web服务器,基于ElasticSearch的搜索服务器,计算引擎服务器。

其中,web服务器是供开发人员浏览查看代码分析结果、进行相应的配置等。

计算引擎服务器主要是处理代码分析报表并将其存储在数据库。

- SonarQube数据库

存储配置信息和代码分析报表。

- 多个Soanr插件

- 多个Sonar Scanner

SonarQube实战

- 下载

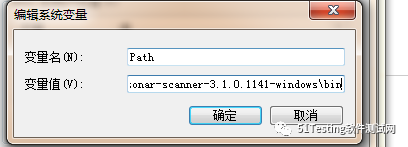

根据对应的操作系统下载安装包。

- 解压

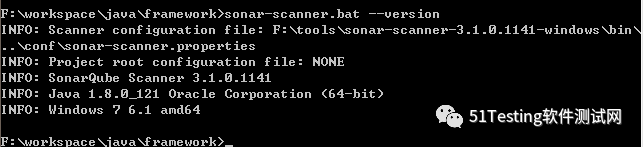

- 验证

- 创建口令

- 检查

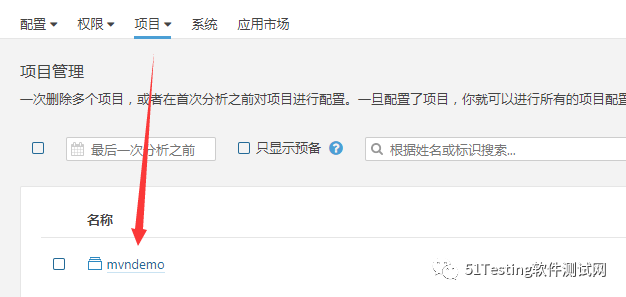

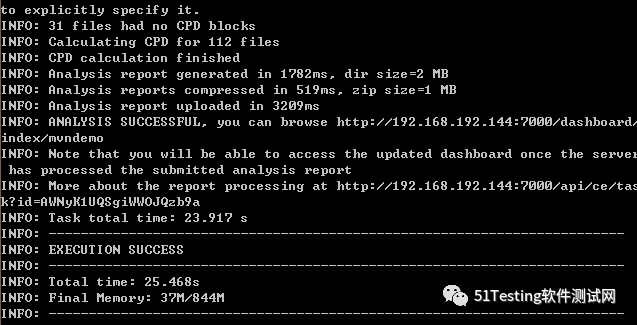

***>sonar-scanner.bat -Dsonar.projectKey=mvndemo -Dsonar.sources=. -Dsonar.host.url=http:// 192.168.192.144:7000 -Dsonar.login=85d561f16a442dd3593b069d704fca1826b75a6a -Dsonar.java.binaries=./WebRoot/WEB-INF/classes

没有异常则表示成功,如下图:

SonarQube报告解析

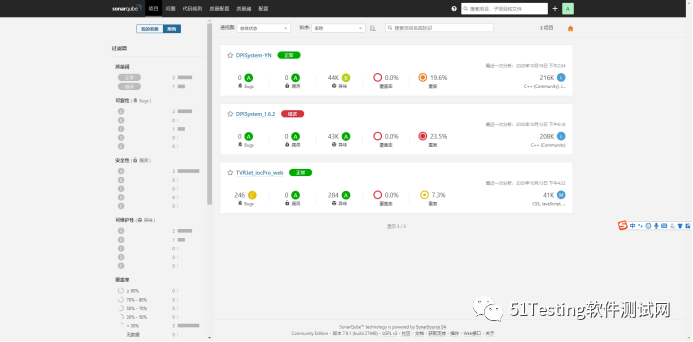

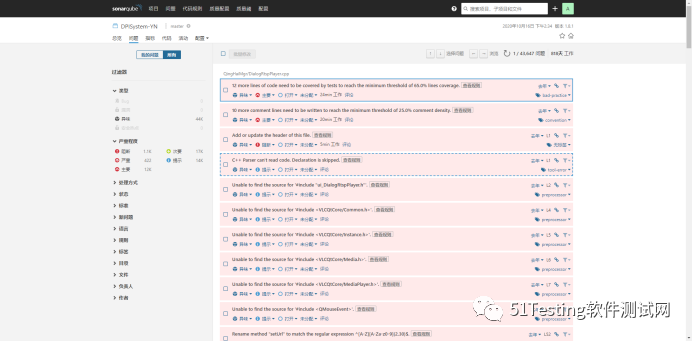

登录http://192.168.192.144:9000,加载项目扫描情况:

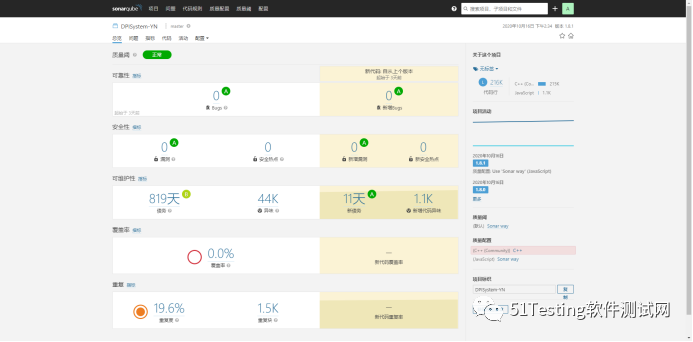

异味是轻微问题,不影响代码,如创建一个变量,但从未使用过。

严重程度:严重程度是开发人员用来标记问题等级,排序为阻断、严重、主要、次要、提示。

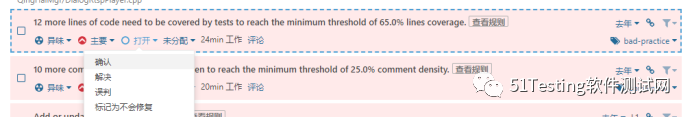

处理方式:处理方式是开发人员用来标记问题的产生。

如当评估一个问题需要修改,开发人员要确认此个问题,修改后点击解决。

如果认为这个问题是代码规则不符,不需要修改,则点击误判或不修复。

发表评论

联系我们

- 联系人:阿道

- 联系方式:17762006160

- 地址:青岛市黄岛区长江西路118号青铁广场18楼